Savunmasız CLDAP sunucularındaki yeni saldırılar, DDoS saldırılarını daha da güçlü ve tehlikeli hale getiriyor. Windows ağ yöneticileri için önerilen en iyi hareket, CLDAP protokolünü kullandıkları sürece daha güvenli hale getirilmesi.

Windows DDoS saldırısı altında

“Reflection DDoS” olarak bilinen yeni bir DDoS saldırısı, siber suçlular tarafından yaygın olarak kullanılıyor ve hedeflenen web sitelerini ağır trafikle yükleyerek korumasız Microsoft sunucularını kötüye kullanabiliyor. Black Lotus Labs, suçluların CLDAP olarak bilinen standardı kullanarak Microsoft’a ait olan Hafif Dizin Erişim Protokolü sayesinde daha kolay saldırılar yaptığını açıkladı.

*LDAP protokolü, bir IP ağı üzerinden dağıtılmış dizin bilgi hizmetlerine (kullanıcı adlarını ve şifreleri depolamak için merkezi bir sistem gibi) erişmek ve sürdürmek için kullanılyor. CLDAP uygulaması da buna benzerdir ancak Windows Server işletim sistemleri ailesinde kullanılan Active Directory veri tabanı sistemiyle sınırlı.

Genel olarak konuşursak, CLDAP hizmetleri, işletim sisteminin birçok sürümünde varsayılan olarak açık şekilde geliyor. Ancak internete bağlı olmayan sunucular için genellikle zararsız bir protokoldür.

*LDAP: Lightweight Directory Access Protocol veya kısaca LDAP. TCP/IP üzerinde çalışan indeks servislerini sorgulama ve değiştirme amacıyla kullanılan uygulama katmanı protokolü.

Ancak, bir CLDAP makinesi çevrimiçi olduğunda, UDP tabanlı çalışan bu hizmet, Reflection DDoS saldırılarına karşı savunmasız kalıyor. Bu saldırı, hedefin IP adresini taklit ederek bir veya daha fazla sayıda üçüncü taraf UDP isteği gönderiyor. Sunucular daha sonra bu sahte adrese yanıt vererek adresi geri yansıtıp, bir geri bildirim döngüsü oluşturuyor. Bu DDoS türü, trafiği onlarca, yüzlerce veya binlerce kez artırarak saldırganın IP’sini gizleyebilmekte.

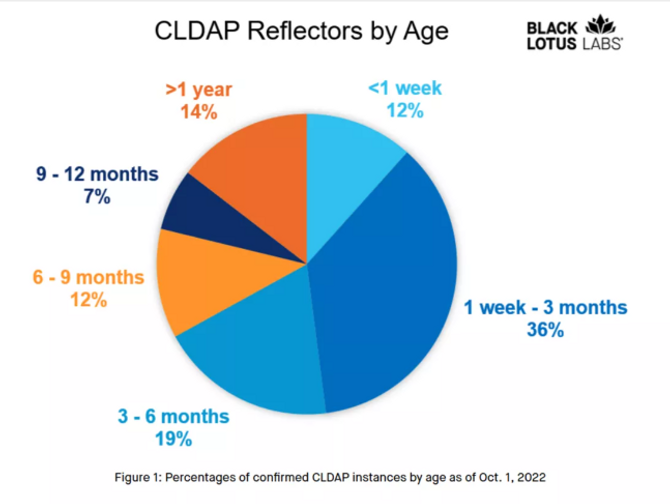

CLDAP sunucularını kötüye kullanan Reflection (Yansıma) saldırıları özellikle yeni değil. Son 12 ayda, 12.000’den fazla “zombified” sunucu örneğiyle CLDAP’ın kötüye kullanımında %60’tan fazla artış yaşandı. Black Lotus Labs, bazı “CLDAP reflektör” saldırılarının uzun süredir olduğunu ve hızla geliştiğini söyledi.

Çok zahmetli olan CLDAP saldırıları, bilgisayar korsanlarının çok sayıda güçlü DDoS saldırıları esnasında yıllardır kullandıkları bir teknik. Black Lotus, (Temmuz ve Eylül 2022 arasında) 17 Gbps’ye kadar trafik patlamaları üreten isimsiz bir organizasyona ait bu sunucuların suçlularının profilini çıkardı.

Kuzey Amerika’da bulunan başka bir CLDAP reflektörü, 18 ay boyunca 2Gbps’nin üzerinde en yüksek trafik hızları sunabiliyordu. Hackerların bir yıldan fazla bir süredir yararlandığı üçüncü bir güvenlik açığı bulunan hizmet, şimdi bir Kuzey Amerika telekom sağlayıcısına ait. Kuzey Afrika’da, bölgesel bir perakende işletmesine ait olan bir başka kişi, 7,8 Gbps’ye kadar trafik sağlayan dokuz aylık şiddetli DDoS saldırılarından sorumluydu.

Black Lotus, bir CLDAP sunucusunun kesinlikle çevrimiçi kalması gerekiyorsa, ağ yöneticilerinin UDP desteğini kapatarak, bağlantı noktasını 389’da oluşturulan port ile trafiği sınırlayarak, güvenlik duvarları veya sahte IP’yi önlemek için bazı gelişmiş önlemler uygulaması gerekiyor.

Bir yanıt bırakın